IA vs IA en la IW: Contraataques algorítmicos y defensas generativas

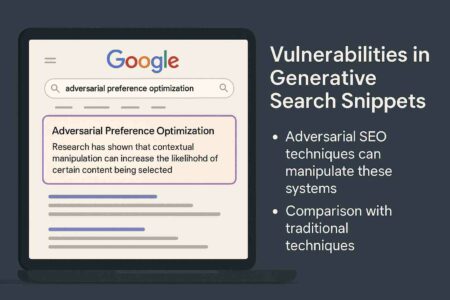

El panorama de la seguridad digital y los conflictos modernos está siendo remodelado a una velocidad vertiginosa por la Inteligencia Artificial (IA). Hemos pasado de discutir sus aplicaciones potenciales a presenciar su integración activa, no solo en la optimización de sistemas o el análisis de datos, sino también en el núcleo de la Guerra de … Leer más