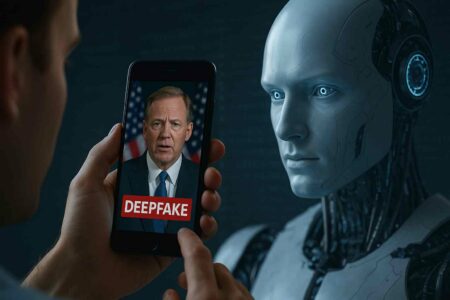

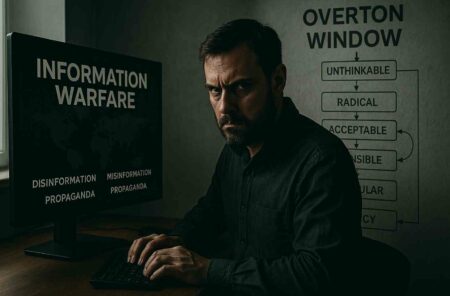

Ataques de contenido fantasma: Cómo ocupar espacio en los motores de IA antes que la competencia

En el competitivo mundo digital actual, las empresas y organizaciones buscan constantemente nuevas formas de destacar y mantener su relevancia frente a la competencia. Una estrategia emergente y controvertida es el llamado «ataque de contenido fantasma», que permite influir en el posicionamiento dentro de los motores de búsqueda impulsados por inteligencia artificial (IA). Esta técnica, … Leer más